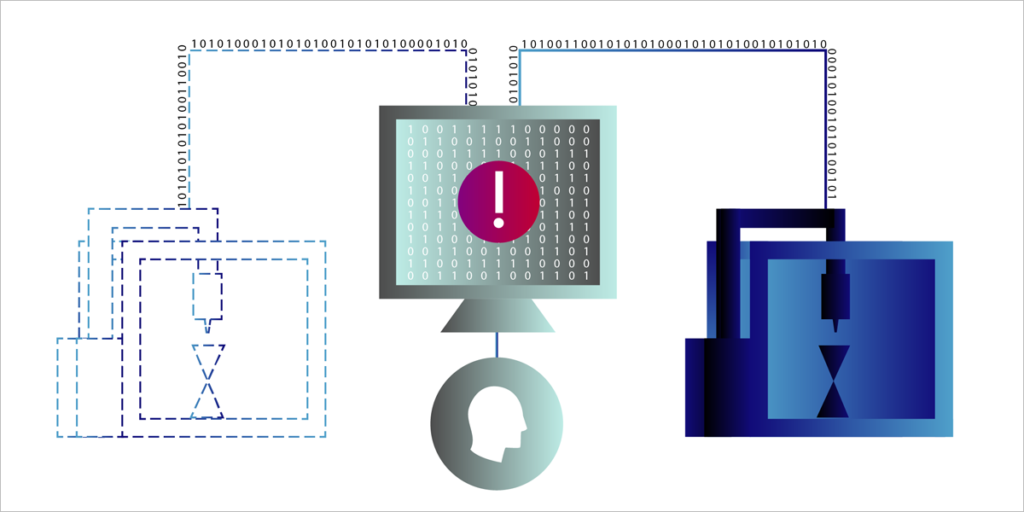

Un equipo de investigadores del Instituto Nacional de Estándares y Tecnología (NIST) y la Universidad de Michigan (EE.UU.) diseñaron un marco de seguridad cibernética que combina la tecnología de gemelos digitales con el aprendizaje automático y la experiencia humana para señalar indicadores de ataques cibernéticos. Este marco podría aplicarse a una amplia gama de tecnologías de fabricación.

En un artículo publicado en IEEE Transactions on Automation Science and Engineering, los investigadores del NIST y de la Universidad de Michigan demostraron la viabilidad de su estrategia al detectar ciberataques dirigidos a una impresora 3D en su laboratorio.

El equipo construyó un gemelo digital para emular el proceso de impresión 3D y le proporcionó información de la impresora real. A medida que la impresora construía una pieza (un reloj de arena de plástico en este caso), los programas de computadora monitoreaban y analizaban flujos de datos continuos, incluidas las temperaturas medidas del cabezal de impresión físico y las temperaturas simuladas que el gemelo digital calculaba en tiempo real.

Pruebas del marco de seguridad cibernética

Los investigadores lanzaron oleadas de disturbios en la impresora. Algunas eran anomalías inocentes, como un ventilador externo que hacía que la impresora se enfriara, pero otras, algunas de las cuales provocaban que la impresora informara incorrectamente sus lecturas de temperatura, representaban algo más nefasto.

Los programas que analizaban tanto las impresoras reales como las digitales eran modelos de aprendizaje automático de reconocimiento de patrones entrenados en datos operativos normales. Si estos modelos detectaban una irregularidad, pasaban la información a otros modelos de computadora que verificaban si las señales extrañas eran consistentes con algo en una biblioteca de problemas conocidos, como que el ventilador de la impresora enfriaba su cabezal de impresión más de lo esperado. Luego, el sistema categorizaba la irregularidad como una anomalía esperada o una amenaza cibernética potencial.

En el último paso, se supone que un experto humano debe interpretar los hallazgos del sistema y tomar una decisión. En términos generales, el experto confirmaría las sospechas del sistema de ciberseguridad o le enseñaría una nueva anomalía para almacenar en la base de datos. A medida que pasa el tiempo, los modelos en el sistema teóricamente aprenderían más, al tiempo que la persona tendría que enseñarles cada vez menos.

En el caso de la impresora 3D, el equipo verificó el trabajo de su sistema de seguridad cibernética y descubrió que podía diferenciar correctamente los ataques cibernéticos de las anomalías normales mediante el análisis de datos físicos y emulados.

Pero a pesar de la demostración prometedora, los investigadores planean estudiar cómo responde el marco a ataques más variados y agresivos en el futuro, asegurando que la estrategia sea confiable y escalable. Es probable que sus próximos pasos también incluyan aplicar la estrategia a una flota de impresoras a la vez, para ver si la cobertura ampliada perjudica o ayuda a sus capacidades de detección.