Los diseños defectuosos del hardware heredado y de los dispositivos integrados, la falta de capacidad de procesamiento y almacenamiento, entre otros aspectos, son algunos de los factores que favorecen que la seguridad de los dispositivos IoT se vea comprometida, dejando a los ciberdelincuentes acceso para ejecutar un ataque. Con el objetivo de mejorar la ciberseguridad, el proyecto europeo Cyber-Trust ha desarrollado una plataforma innovadora capaz de recopilar, detectar y mitigar de manera inteligente dichas amenazas.

La plataforma Cyber-Trust pretende garantizar la seguridad y la protección tanto de los activos digitales de los ciudadanos, por ejemplo viviendas inteligentes, dispositivos portátiles, termostatos, etc., como las infraestructuras de las organizaciones, que abarcan edificios inteligentes, sensores y actuadores.

El sistema desarrollado integra diferentes componentes tecnológicos, con una arquitectura, componentes, módulos y servicios que permiten mejorar la detección de los ataques, reducir el tiempo de mitigación y respuesta, aumentar la resistencia de las infraestructuras inteligentes frente a los ciberataques, mejorar la seguridad, protección y privacidad de los datos de los ciudadanos de la Unión Europea, así como ayudar a las agencias de aplicación de la ley (LEA) y proveedores de servicios de Internet (ISP) a abordar los incidentes de seguridad contra los sistemas de IoT de manera más eficiente.

El proyecto Cyber-Trust se desarrolló durante tres años (mayo 2018-julio 2021) y estuvo liderado por el Kentro Meleton Asfaleias (Centro de estudios de seguridad), ubicado en Grecia. Un total de 10 entidades pertenecientes a Grecia, Reino Unido, Bélgica, Luxemburgo, Chipre, Países Bajos e Italia, conformaron el consorcio, que contó con una inversión de 2.996.182,50 euros, íntegramente financiados por el programa de investigación e innovación Horizonte 2020 de la Unión Europea, para desarrollar la nueva plataforma.

Arquitectura de la plataforma Cyber-Trust

La seguridad de la plataforma Cyber-Trust se consigue mediante la aplicación de cuatro herramientas encargadas de recopilar y agregar datos e información de múltiples fuentes, y están basadas en un servicio de rastreo, una base de datos de vulnerabilidad enriquecida (EVDB), en un servicio de gestión de confianza y en una respuesta inteligente a intrusiones.

Con estas herramientas, la red de dispositivos IoT es más segura, ya que la plataforma tiene la capacidad de prevenir ciberataques, así como reducir los efectos de los ataques impredecibles. Las herramientas de la plataforma Cyber-Trust se pueden agrupar en tres componentes: servicio de creación de perfiles de dispositivos, monitorización de dispositivos IoT y recopilación de pruebas forenses de dispositivos.

El componente servicio de creación de perfiles de dispositivos tiene una doble responsabilidad dentro de la plataforma. Por un lado, se encarga del almacenamiento central de todos los perfiles de los dispositivos, por otro lado, realiza la correlación de la información con los datos recién adquiridos de otros repositorios y fuentes, como son la base de datos Patch, las actualizaciones del firmware y la documentación de uso del fabricante.

El servicio de creación de perfiles es la interfaz principal entre el módulo de dispositivo inteligente (SDM) y los componentes backend de Cyber-Trust, y el componente responsable de recopilar información del agente de dispositivos inteligentes (SDA) y del agente de puerta de enlace inteligente (SGA) implementados.

Asimismo, el servicio de perfiles es responsable de dos tipos de fuentes de datos: los datos que son generados por los dispositivos o herramientas relacionadas sobre la monitorización de los sistemas y los datos que no están directamente relacionados con los dispositivos específicos, pero sí con los dispositivos en general. El segundo tipo de datos será utilizado por el servicio de creación de perfiles para correlacionarlos con los dispositivos registrados.

Respecto a la segunda herramienta de monitorización de los dispositivos IoT, el SDM está diseñado para comprobar si el dispositivo de alojamiento funciona según las indicaciones del fabricante, garantizando que los archivos críticos del sistema operativo no se vean comprometidos y que solo se utilizan los medios de comunicación seguros.

Por otro lado, los datos referentes a los procesos en tiempo de ejecución y los recursos de hardware utilizados se sincronizan regularmente con el servicio de creación de perfiles. Cuando el sistema detecta un tráfico identificado como sospechoso, los paquetes de red son firmados por SDM y se comunican con el Cyber-Trust Defense Service para una mayor investigación.

Además del almacenamiento de datos relacionados con los perfiles del dispositivo, vulnerabilidades y actualizaciones de software, el componente de recopilación de pruebas forenses de los dispositivos es responsable de alojar la base de datos (DB) Evidence. A pesar de que Evidence DB está alojado en el servicio de creación de perfiles, los datos que maneja están totalmente aislados del resto de información y no se permite una interacción directa con ellos. El servicio de creación de perfiles puede comunicarse con la base de datos de pruebas a través de la API REST disponible.

Interfaces de usuarios según perfiles

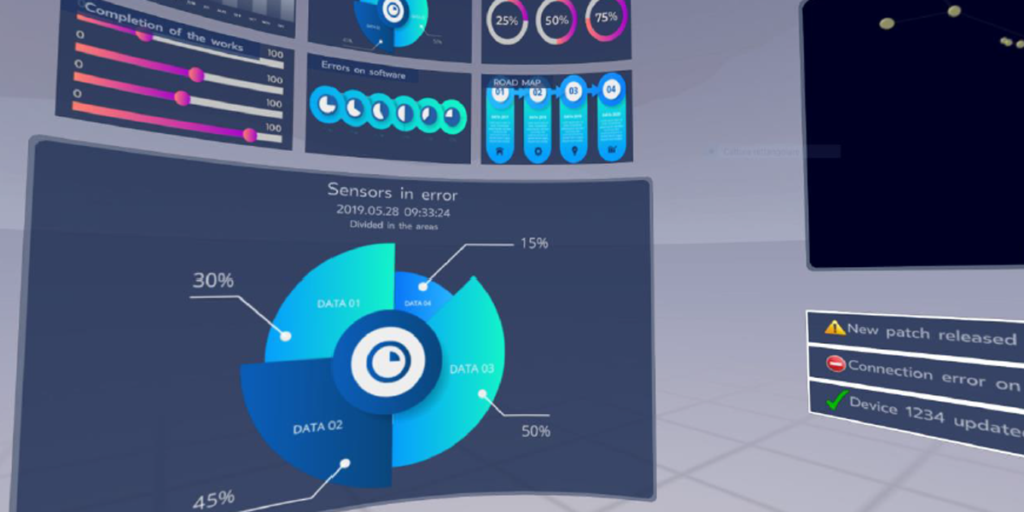

Toda esta información se muestra a los diferentes tipos de usuarios a los que está destinada la plataforma Cyber-Trust. En total se han identificado cuatro tipos de usuarios, que poseen diferentes niveles y funcionalidades específicas.

El primer tipo de usuario es el administrador de la plataforma, que posee una interfaz de usuario que muestra una descripción general de todos los procesos de Cyber-Trust. Aunque no disponga de competencias desde el punto de vista de la recopilación de datos antes y después de los ataques, el administrador tiene la capacidad de monitorizar el estado de los datos de la plataforma.

El agente de aplicación de la ley (LEA) es el segundo usuario, cuyo objetivo es investigar, monitorizar, evaluar y mostrar la lista de datos, por ejemplo, las alertas detectadas en el sistema o la lista de dispositivos, que requieren realizar búsquedas y análisis sobre el estado de la red y sobre los eventos ocurridos en la red inmediatamente antes y después de un ataque.

Por otro lado, está la figura del proveedor de servicios de internet (ISP). Este usuario es el encargado de administrar la red de los dispositivos inteligentes, monitorizar su estado, así como las alertas y amenazas. Los ISP se centran en el seguimiento de datos y en la gestión de los parámetros técnicos, como los relativos a las reglas que desencadenan las alertas.

Por último, la plataforma Cyber-Trust incluye a los propietarios de las viviendas inteligentes, considerados los usuarios finales de la plataforma. A diferencia del resto de perfiles, este usuario solo dispone de una información básica como los dispositivos registrados en la red que posee el propietario, una lista de las alertas detectadas sobre los dispositivos y un panel de configuración para adaptar la plataforma a las necesidades de los usuarios finales.

La plataforma Cyber-Trust está adaptada para involucrar a todas las partes interesadas en la seguridad de los dispositivos IoT, al tiempo que recopila información para realizar un proceso de identificación y mitigación de las amenazas cibernéticas.