Comunicación presentada al I Congreso Edificios Inteligentes:

Autor

- Jesús Gutiérrez-Ravé, Fermax Electrónica, S.A.U.

Resumen

En este documento se pretende dar una visión general de los sistemas de control de accesos. Veremos en primer lugar cuál es la función básica y el modo de funcionamiento general de estos sistemas. Se describen a continuación los elementos que componen un control de accesos así como los conceptos que definen las prestaciones y posibilidades de los mismos. Se verán también las distintas tecnologías y posibilidades de identificación de usuarios así como las prestaciones y diferencias entre los sistemas autónomos básicos y los sistemas centralizados. Para finalizar se verán otras funciones avanzadas que se pueden conseguir con un sistema de control de accesos.

Introducción

Un sistema de control de accesos es un conjunto de dispositivos que impiden el libre acceso a determinadas zonas protegidas. El sistema debe restringir el acceso a estas zonas protegidas mediante algún dispositivo mecánico como barreras, tornos o puertas controladas por electrocerraduras. El control de accesos debe identificar al usuario y verificar si tiene permiso de acceso a la zona protegida, activando en caso de identificación válida el mecanismo que habilita el acceso. La identificación de los usuarios se puede realizar por distintos medios como tarjetas personales, códigos secretos o reconocimiento biométrico. Los sistemas de control de accesos, además de ofrecer seguridad, pueden aportar funciones adicionales como control de tiempos, control de aforos, registro de eventos, localización de personas, etc. En función de la complejidad y necesidades se puede escoger entre sistemas autónomos o centralizados.

Conceptos y elementos de un sistema de control de accesos

Se definen a continuación los conceptos y elementos que componen un sistema de control de accesos.

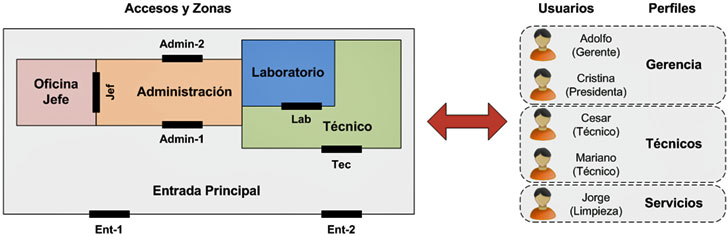

Usuarios

Cada uno de los individuos que se va a habilitar en el sistema. Puede ser desde 1 a varios miles.

Identificadores

Cada uno de los elementos o medios que identifican a los usuarios en el sistema. Deben de ser únicos para cada usuario, aunque un usuario puede tener distintos identificadores para distintos tipos de acceso, por ejemplo tarjetas de proximidad, huella, código de acceso, etc.

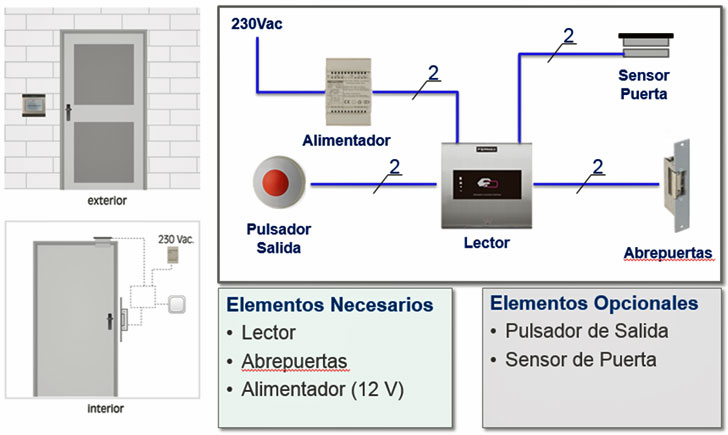

Lectores

Son los elementos electrónicos ubicados en cada uno de los accesos y que se encargan de leer la información de los identificadores.

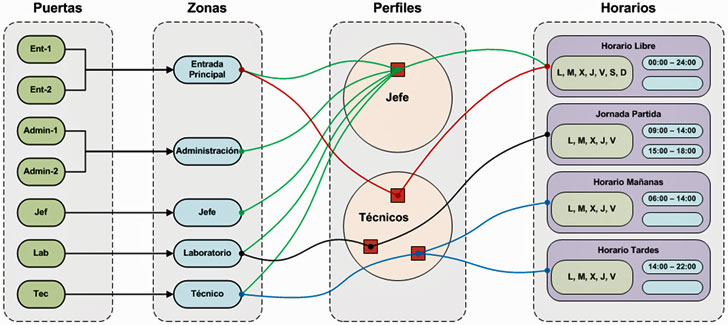

Accesos o puertas

Son los puntos controlados por los que se permite pasar a las zonas protegidas. Cada acceso tiene un lector en el que el usuario se identifica con su identificador. El lector interroga al sistema si el usuario tiene permiso para acceder a esa zona en ese horario y, en caso afirmativo, activa el mecanismo de acceso correspondiente. Puede haber accesos peatonales o vehiculares.

Perfiles de Usuarios

En sistemas centralizados con un número elevado de usuarios, los perfiles nos permiten agrupar a los usuarios para facilitar la gestión de sus permisos. Se pueden crear, por ejemplo, los perfiles de producción, administración, limpieza, mantenimiento, gerencia, etc. A cada uno de estos perfiles se le asignan los permisos correspondientes y al gestionar usuarios sólo tenemos que asignarle un perfil para que adquiera los permisos del mismo.

Zonas

Son las áreas protegidas. El acceso a ellas se puede realizar a través de una o varias puertas. Cada puerta sólo da acceso a una zona, pero puede que para llegar a algunas zonas haya que pasar por varias puertas.

Horarios

Son los periodos de tiempo en los que se va a permitir el acceso de determinados usuarios o perfiles de usuario a determinadas zonas. Se puede definir varios periodos por día, días festivos, vacaciones, jornadas, etc.

Permisos

Los permisos se definen para cada perfil de usuarios y son la unión entre las zonas y los horarios. Dicho de otro modo, se permite a determinado perfil el acceso a determinadas zonas en determinados horarios.

Se pueden definir varios permisos para cada perfil, por ejemplo, los técnicos podrían acceder a su departamento desde las 6:00 hasta las 22:00 de lunes a viernes pero sólo podrían acceder al laboratorio de 9:00 a 14:00 y de 15:00 a 18:00.

Tecnologías de Identificación

Como ya se ha visto anteriormente en el apartado de identificadores, existen distintos medios de identificación, cada uno con unas características concretas. Es muy importante seleccionar el método de identificación más adecuado para cada necesidad.

Los métodos de identificación más habituales son:

Teclado

La identificación se realiza por medio de un código numérico de entre 4 y 6 dígitos. El código puede ser distinto para cada usuario, aunque varios usuarios podrían tener el mismo código. Es un sistema de identificación económico ya que no requiere identificadores.

Existe la posibilidad de que cada usuario pueda cambiar su código cuando quiera.

Proximidad

Identificación por medio de tarjeta o llavero con una numeración única que transmite por radiofrecuencia al lector cuando se acerca al mismo. Las tarjetas no requieren mantenimiento (cambio de pila) y tienen un bajo coste, se gestionan en el propio sistema y pueden darse de baja en caso de robo o extravío.

Radiofrecuencia

El identificador es un mando a distancia de radiofrecuencia que transmite el código de identificación al pulsar un botón. Tienen un alcance de varias decenas de metros. Los mandos de RF tienen un coste superior a las tarjetas de proximidad y necesitan pilas para funcionar. Estos identificadores son especialmente indicados para accesos vehiculares.

Bluetooth

Permite el uso de teléfonos móviles como dispositivos de identificación. Pueden funcionar de forma automática de modo que al aproximarnos al acceso, si el móvil está dado de alta en el sistema, se abra la puerta automáticamente. También se puede configurar para que se requiera la pulsación de una tecla o introducción de un código numérico con el teclado del móvil.

Biométrico de Huella

La identificación se realiza a través de la huella dactilar del usuario. Ofrece un altísimo nivel de seguridad ya que se trata de una característica única e irrepetible de cada persona. Los identificadores biométricos de huella dactilar registran un número elevado de puntos característicos de cada huella, pero no la huella en si, por lo que con la información guardada no es posible reproducir una huella completa del usuario para utilizarla con otro fin.

La principal ventaja de este tipo de identificación, además de que el identificador en sí no tiene coste, es que identifica inequívocamente al usuario ya que no es posible prestar el identificador a otra persona como puede ocurrir con otros identificadores.

Hay que tener en cuenta que existe un pequeño porcentaje de usuarios cuyas huellas no disponen de información suficiente para utilizarlas como identificador. En estos casos hay que prever sistemas alternativos de identificación para estos usuarios.

Identificación combinada

En los accesos en los que se quiera aumentar el nivel de seguridad es posible utilizar una doble identificación combinando distintos identificadores para el mismo acceso y obligando de este modo a que el usuario se identifique con 2 identificadores distintos. Los sistemas de identificación combinada más habituales son huella + proximidad, huella + teclado y proximidad más teclado.

Tipos de Control de Accesos

Referente al tipo de instalación y prestaciones, los sistemas de control de accesos pueden ser autónomos o centralizados.

Las características principales de cada uno de estos tipos se detallan a continuación:

Sistemas Autónomos

Un sistema autónomo es un control de acceso básico de un solo lector que controla un único acceso o puerta. Toda la gestión de usuarios se hace en el propio lector mediante un identificador de administrador. En algunos casos también es posible conectar el lector a un ordenador para facilitar la gestión y obtener un registro básico de incidencias. Existen lectores autónomos en todas las tecnologías de identificación descritas anteriormente.

Los sistemas autónomos son muy sencillos de instalar y gestionar.

Sistemas Centralizados

En los sistemas centralizados los lectores se conectan mediante un bus a una o varias unidades centrales que son las que almacenan toda la información de la instalación, tanto de configuración como de registro de incidencias. Son sistemas escalables en los que se pueden gestionar miles de usuarios y accesos y trabajar con los conceptos avanzados de perfiles, zonas, horarios, permisos, etc. La gestión se realiza desde uno o varios ordenadores trabajando en arquitectura cliente-servidor. En los sistemas centralizados, los accesos se pueden integrar en placas de portero electrónico o videoportero y completar la instalación con una o varias centrales de conserjería, permitiendo así la comunicación directa con los puestos de control para solucionar posibles incidencias.

Funciones Avanzadas de un Sistema de Control de Accesos

Además de la función básica de permitir o denegar el acceso a determinadas zonas, los sistemas de control de accesos centralizados permiten también las funciones avanzadas que a continuación se detallan:

Registro de incidencias

Seguimiento y control histórico de los eventos del sistema: Quién ha accedido, a qué hora y por qué acceso o quién lo ha intentado sin estar habilitado.

Limitación de aforo

Permite definir el número máximo de personas que pueden estar en cada zona y evitar el acceso al alcanzarlo.

Estancias vacías

Permite conocer si hay alguien en alguna zona. Esta información se puede usar para control de iluminación, climatización, etc.

Localización de personas

Conociendo los accesos por los que ha pasado un usuario, se tiene el control de la zona en que se encuentra. Muy útil en casos de evacuación.

Función antirretorno

Esta función sirve para evitar el acceso de varias personas a la vez a la misma estancia con el mismo identificador. No se permite el acceso hasta que no se haya salido con ese identificador (tarjeta). Función muy útil para evitar el uso múltiple de servicios, como gimnasios, con un solo identificador.

Función antirretorno vehicular

Para evitar que varios vehículos utilicen un parking con el mismo identificador.

Control de rondas

Permite controlar y registrar los movimientos del personal de seguridad en las rondas establecidas en el protocolo de seguridad del edificio.

Control de tiempo

Al utilizar un sistema de control de acceso para entrar y salir del trabajo, se puede realizar el cómputo de tiempo de trabajo y utilizar esta información para la elaboración de nóminas.

Conclusiones

Como se ha visto a lo largo de este artículo, existen múltiples soluciones de sistemas de control de accesos que permiten adaptarse a las necesidades de cada proyecto. Añadir que en la actualidad estos sistemas tienen un coste muy asequible y que las posibilidades de actualización y ampliación permiten en estos sistemas disponer siempre de la última tecnología y prestaciones.